M’usa, con l’apostrofo. Le donne di PicassoLetizia Bravi

Encore: SOC Triad (noun) [Word Notes]

- Af

- Episode

- 552

- Published

- 25. jun. 2024

- Forlag

- 0 Anmeldelser

- 0

- Episode

- 552 of 725

- Længde

- 5M

- Sprog

- Engelsk

- Format

- Kategori

- Fakta

A best practice for framing cyber intelligence critical information requirements that recommends collecting and consolidating data from three specific sources: endpoint, network and log.

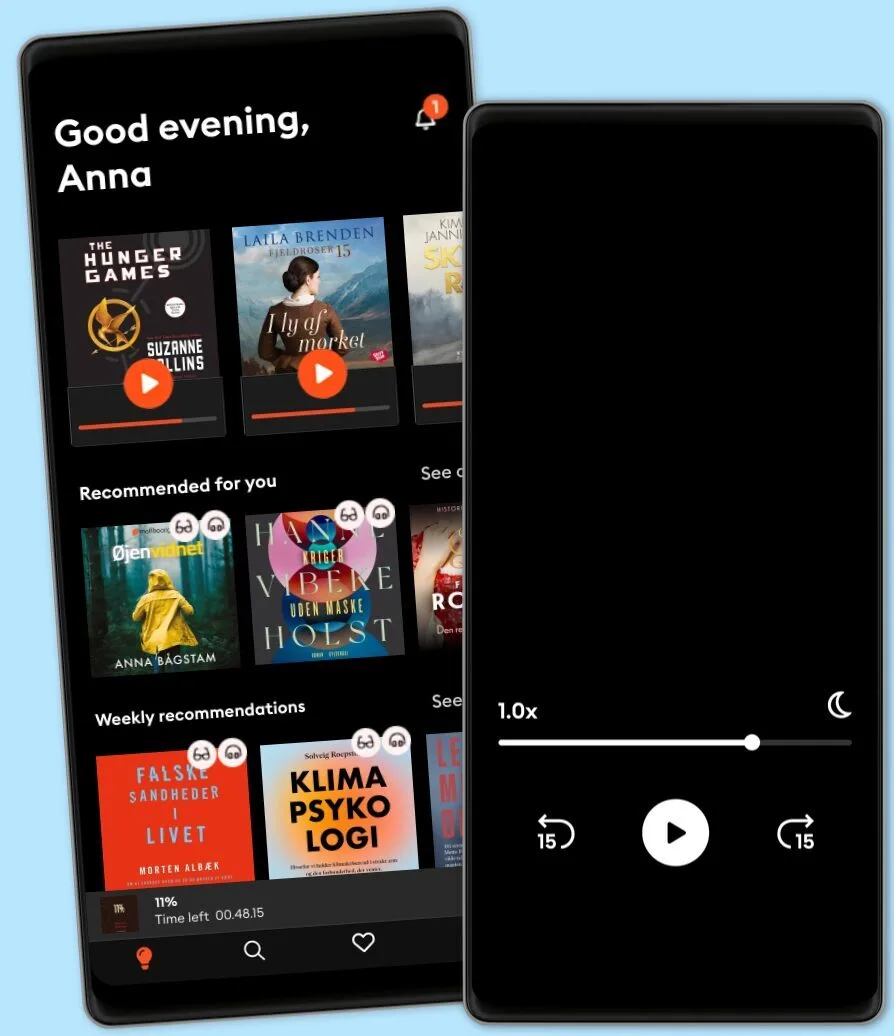

Lyt når som helst, hvor som helst

Nyd den ubegrænsede adgang til tusindvis af spændende e- og lydbøger - helt gratis

- Lyt og læs så meget du har lyst til

- Opdag et kæmpe bibliotek fyldt med fortællinger

- Eksklusive titler + Mofibo Originals

- Opsig når som helst

Other podcasts you might like ...

- FC PopCornFilm Companion

- The Big StoryThe Quint

- DiskoteksbrandenAntonio de la Cruz

- Dragon gateEdith Söderström

- En amerikansk epidemiPatrick Stanelius

- En värld i brand: Andra världskriget och sanningenAnton Vretander

- FamiljenFrida Anund

- Hagen-fallet: Spårlöst försvunnenAntonio de la Cruz

- HelikopterpilotenVictoria Rinkous

- M’usa, con l’apostrofo. Le donne di PicassoLetizia Bravi

- FC PopCornFilm Companion

- The Big StoryThe Quint

- DiskoteksbrandenAntonio de la Cruz

- Dragon gateEdith Söderström

- En amerikansk epidemiPatrick Stanelius

- En värld i brand: Andra världskriget och sanningenAnton Vretander

- FamiljenFrida Anund

- Hagen-fallet: Spårlöst försvunnenAntonio de la Cruz

- HelikopterpilotenVictoria Rinkous

Sprog og region

Dansk

Danmark