#1 - Virus eller datavirusIT-säkerhetspodden

IT-säkerhetspodden

- Format

IT-säkerhetspodden

- Format

Bøger af IT-säkerhetspodden

- #2 - Brödrostar som anfaller eller filterbubblanIT-säkerhetspodden

- #3 - DMARC är mer än en gammal tysk valutaIT-säkerhetspodden

- #4 - Mirai attacken 2016IT-säkerhetspodden

- #5 - Anne-Marie Eklund LöwinderIT-säkerhetspodden

- #6 - Nyårsavsnittet 2018IT-säkerhetspodden

- #7 - Surfa LugntIT-säkerhetspodden

- #8 - Zero Trust NetworksIT-säkerhetspodden

- #9 - Kommer vi ha hemligheter i framtiden?IT-säkerhetspodden

- #10 - AI, människans bästa eller sämsta uppfinningIT-säkerhetspodden

- #11 - Cyberattacken mot Göteborgs hamnIT-säkerhetspodden

- #12 - Smarta system mot smarta hotIT-säkerhetspodden

- #13 - Arbeta organiserat mot attackenIT-säkerhetspodden

- #14 - Historien om WikileaksIT-säkerhetspodden

- #15 - kryptering från Sparta till nuIT-säkerhetspodden

- #16 - Åsa SchwarzIT-säkerhetspodden

- #17 - Lösenordets dödIT-säkerhetspodden

- #18 - Karl Emil NikkaIT-säkerhetspodden

- #19 - Datorns fyra revolutionerIT-säkerhetspodden

- #20 - PreppingIT-säkerhetspodden

- #21 - ett år med GDPRIT-säkerhetspodden

- #22 - vm i cyberkrigIT-säkerhetspodden

- SPECIAL - SIG Securitys ordförandeIT-säkerhetspodden

- #23 - Stasi, Mata Hari och fotbollsfarsorIT-säkerhetspodden

- #24 - internetpionjären om robusthetIT-säkerhetspodden

- #25 - Etisk hackningIT-säkerhetspodden

- #26 - Cyber kill chainIT-säkerhetspodden

- #27 - Karin om HackersIT-säkerhetspodden

- #28 - LIVEPODD - Hästhandlarna i branschenIT-säkerhetspodden

- #29 - Rösta över internetIT-säkerhetspodden

- #30 - Marcus MurrayIT-säkerhetspodden

- SPECIAL - SIG Securitys frukostseminarium med Collector BankIT-säkerhetspodden

- #31 - Så stjäls en identitetIT-säkerhetspodden

- #32 - Turerna kring HuaweiIT-säkerhetspodden

- Veckan som gått - Vecka 27IT-säkerhetspodden

- Veckan som gått – Vecka 28IT-säkerhetspodden

- Veckan som gått – Vecka 29IT-säkerhetspodden

- Veckan som gått – Vecka 30IT-säkerhetspodden

- Veckan som gått – Vecka 31IT-säkerhetspodden

- Veckan som gått – Vecka 32IT-säkerhetspodden

- #39 - Test av krypterad lagring från KingstonIT-säkerhetspodden

- #40 - När hemlighet blir dålig säkerhetIT-säkerhetspodden

- #41 - Jonas LejonIT-säkerhetspodden

- SPECIAL - Säkerhetsläget med Sig SecurityIT-säkerhetspodden

- #42 - Att härda ett systemIT-säkerhetspodden

- #43 - Most Wanted Kevin MitnickIT-säkerhetspodden

- #44 - Piratpartiets Katarina StenssonIT-säkerhetspodden

- #45 - SQL-injektionerIT-säkerhetspodden

- #46 - David JacobyIT-säkerhetspodden

- SPECIAL - Risk management med SIG SecurityIT-säkerhetspodden

- #47 - Hacka en webbläsareIT-säkerhetspodden

- #48 - HPs Stefan BergdahlIT-säkerhetspodden

- #49 - Cambridge AnalyticaIT-säkerhetspodden

- #50 - Innovatören Elise RevellIT-säkerhetspodden

- SPECIAL - Certifieringen som granskar molnjättarnaIT-säkerhetspodden

- #51 - Nordkoreas hackingmaskineriIT-säkerhetspodden

- #52 - MVP Derek MelberIT-säkerhetspodden

- #53 - Hur man lockade drognätverket Hansa med honeypotIT-säkerhetspodden

- #54 MafiaBoy Michael CalceIT-säkerhetspodden

- SPECIAL - Ett företags resa till molnet med SIG SecurityIT-säkerhetspodden

- #55 - Pyramidspelet och kryptodrottningen som försvannIT-säkerhetspodden

- #56 - Hackers med Jörgen NissenIT-säkerhetspodden

- #57 - Kan man lita på någon i digitala världen?IT-säkerhetspodden

- #58 - Nyårsavsnittet 2019IT-säkerhetspodden

- #59 - De udda attackerna som faktiskt funkarIT-säkerhetspodden

- #60 - kvantkrypto med Jonathan JogenforsIT-säkerhetspodden

- #61 - Firewall vs. ProxyIT-säkerhetspodden

- SPECIAL - Open source och statistik med debricked (1/3)IT-säkerhetspodden

- #62 - Bacchus of FairlightIT-säkerhetspodden

- #63 - informationsläckageIT-säkerhetspodden

- SPECIAL - Machine learning i Open source med debricked (2/3)IT-säkerhetspodden

- #64 - Peter SundeIT-säkerhetspodden

- SPECIAL - AI med Microsoft och IBMIT-säkerhetspodden

- #65 - Kärleksbrev från FilippinernaIT-säkerhetspodden

- #66 - Hemlig dataavläsningIT-säkerhetspodden

- #67 - Christoffer Strömblad på polisenIT-säkerhetspodden

- SPECIAL - När det går snett i verkligheten (3/3)IT-säkerhetspodden

- #69 - Arbeta säkert hemifrånIT-säkerhetspodden

- SPECIAL - Certifieringar med Björn SjöholmIT-säkerhetspodden

- #70 - Attackerarna som nyttjar krisenIT-säkerhetspodden

- #71 - Attacken mot AddtechIT-säkerhetspodden

- #72 - Nio vanliga fel vid penetrationstesterIT-säkerhetspodden

- #73 - När Hizbollah knäckte Israels radioIT-säkerhetspodden

- #74 - Nigeriabrev från fängelsetIT-säkerhetspodden

- #75 - Kan IT-säkerhet lära av epidemier?IT-säkerhetspodden

- #76 - DANE, eller hur vi löser tillit i framtidenIT-säkerhetspodden

- #77 - Säkerhetsläget med mySafetyIT-säkerhetspodden

- #78 – Digitalisering med Pernilla RönnIT-säkerhetspodden

- #79 - Anonym med Tor och TailsIT-säkerhetspodden

- #80 - Säkerhet kring utdöd teknikIT-säkerhetspodden

- #81 - Försäkringskassans myndighetsmolnIT-säkerhetspodden

- #82 - Den nya "månlandningen"IT-säkerhetspodden

- #83 - Turerna kring kritiserad ansiktsigenkänningIT-säkerhetspodden

- #84 - Loggning avsnitt ett - problemet med loggningIT-säkerhetspodden

- #85 - Loggning avsnitt två - Fem krav för att bygga en säker loggstrategiIT-säkerhetspodden

- #86 - Loggning avsnitt tre - Att bygga en SOCIT-säkerhetspodden

- #87 - Hollywood och hackaren - tre filmer som gör det rättIT-säkerhetspodden

- #88 - Från det kalla kriget till dagens spioner på nätetIT-säkerhetspodden

- #89 - När Twitters VD blev nazistIT-säkerhetspodden

- #90 - Technical support scamIT-säkerhetspodden

- #91 - Digital kvinnofridIT-säkerhetspodden

- #92 - Avancerat skydd med Joakim SundbergIT-säkerhetspodden

- #93 - Mikko HyppönenIT-säkerhetspodden

- #94 - Precis som 1984IT-säkerhetspodden

- #95 - e-signering med Conny BalazsIT-säkerhetspodden

- #96 - Hillary Clintons epostserverIT-säkerhetspodden

- #97 - Hacktivismens historiaIT-säkerhetspodden

- #98 - Antiviruskungen som blev mordanklagadIT-säkerhetspodden

- #99 - Hur blir man hackad med David JacobyIT-säkerhetspodden

- #100 - Säkerheten i HP Sure ClickIT-säkerhetspodden

- #101 - Biometri med FingerprintsIT-säkerhetspodden

- #102 - Schrems II med AgnesIT-säkerhetspodden

- #103 - GDPR 2.0IT-säkerhetspodden

- #104 - Livepodd med Freja eIDIT-säkerhetspodden

- #105 - Israel och Enhet 8200IT-säkerhetspodden

- #106 - Hotet inifrånIT-säkerhetspodden

- #107 - Adjö kära gamla FlashIT-säkerhetspodden

- #108 - De sju dödssynderna och säkerhetIT-säkerhetspodden

- #109 - Hur arbetet blir proaktivtIT-säkerhetspodden

- #110 - Det ryska cyberkrigetIT-säkerhetspodden

- #111 – Hackers vs. GamersIT-säkerhetspodden

- #112 - e-postsäkerhet - mer än ett IT-problemIT-säkerhetspodden

- #113 - Gisslandramat i San FranciscoIT-säkerhetspodden

- #114 - 5G och IT-säkerhetenIT-säkerhetspodden

- #115 - Supply Chain Cyber Security med Jonas LejonIT-säkerhetspodden

- SPECIAL - CyberdeckarnaIT-säkerhetspodden

- #116 - Hur säker är en Mac?IT-säkerhetspodden

- #117 - Pentest och ekonomi (eng)IT-säkerhetspodden

- #118 - Praktiska råd efter Schrems IIIT-säkerhetspodden

- #119 - Hur säkra är våra videotjänster?IT-säkerhetspodden

- #120 - Den oorganiserade spamkungenIT-säkerhetspodden

- #121 – IT-säkerhet enligt åklagarenIT-säkerhetspodden

- #122 – Kan man lita på sårbarhetsskanning?IT-säkerhetspodden

- #123 - Skam, skuld och gamificationIT-säkerhetspodden

- #124 - Cyberpsykologi – en grundsten i riskhanteringIT-säkerhetspodden

- #125 - Öppna skolplattformenIT-säkerhetspodden

- #126 - Vad händer efter en cyberattack?IT-säkerhetspodden

- #127 - Citaten som avslöjar säkerhetenIT-säkerhetspodden

- #128 - Trickbots moderIT-säkerhetspodden

- #129 - GTCC, möt 18 skarpa IT-hjärnor i septemberIT-säkerhetspodden

- #130 - Gigekonomi och säkerhetIT-säkerhetspodden

- #131 - Grey hat hackersIT-säkerhetspodden

- #132 - SD-toppen som trodde han var anonymIT-säkerhetspodden

- #133 - MAC-attack med David JacobyIT-säkerhetspodden

- #134 - Hur blir IT-arkitekturen säker?IT-säkerhetspodden

- #135 - IT Security InsightsIT-säkerhetspodden

- #136 - På plats hos GTCCIT-säkerhetspodden

- #137 - Varför finns gammal teknik kvar?IT-säkerhetspodden

- #138 - När facebook var nereIT-säkerhetspodden

- #139 - Kuddkungen och de hackade röstningsmaskinernaIT-säkerhetspodden

- #140 - Incident Response Plan - att vara förberedd på det värstaIT-säkerhetspodden

- #141 - Maria DufvaIT-säkerhetspodden

- #142 - Metaverse och säkerhetIT-säkerhetspodden

- #143 - IT-attacken mot CoopIT-säkerhetspodden

- #144 - Att upphandla IT-säkerhetIT-säkerhetspodden

- #145 - Framtidens moraliska dilemmanIT-säkerhetspodden

- #146 - Att söka genom Github efter säkerhetsbristerIT-säkerhetspodden

- #147 - HalvledarkrisenIT-säkerhetspodden

- #148 - Varför är Bitcoin värt ett försök?IT-säkerhetspodden

- #149 - Vad kommer hända 2022?IT-säkerhetspodden

- #150 - Att arbeta med MITRE ATT&CKIT-säkerhetspodden

- #151 - Spear phishing och fallet Carbanak/CobaltIT-säkerhetspodden

- #152 - Hur brottslingar använder kryptovalutaIT-säkerhetspodden

- #153 - Varför vi blir lurade av hackarenIT-säkerhetspodden

- #154 - Säkerhet som förändrade - del 1/3IT-säkerhetspodden

- SPECIAL: The importance of passwordsIT-säkerhetspodden

- #156 - Ny backupstrategi mot ransomwareIT-säkerhetspodden

- #157 - Säkerhet som förändrade - del 2/3IT-säkerhetspodden

- #158 - CISOns roll när säkerheten blir allt viktigareIT-säkerhetspodden

- #159 - Säkerhet som förändrade - del 3/3IT-säkerhetspodden

- SPECIAL: Make your network a strong fortressIT-säkerhetspodden

- #161 - Svensk säkerhet i en osäker världIT-säkerhetspodden

- #162 - Contis koppling till ryska regeringenIT-säkerhetspodden

- #163 - Keep your data away from the attackerIT-säkerhetspodden

- #164 - Lifelocks ödesdigra reklamIT-säkerhetspodden

- #165 - GitHub vs. DDoSIT-säkerhetspodden

- #166 - SPECIAL: Never stop improving your cyberdefenceIT-säkerhetspodden

- #167 - Ryssland vs USA med Sig SecurityIT-säkerhetspodden

- #168 - Sberbank mot världenIT-säkerhetspodden

- #169 - Passwordless with YubikeyIT-säkerhetspodden

- #170 - Sig Security about the practical use of Threat IntelligenceIT-säkerhetspodden

- #171 - Deepfakes vs ansiktsigenkänningIT-säkerhetspodden

- #172 - Självläkande systemIT-säkerhetspodden

- #173 - Kaja NarumIT-säkerhetspodden

- #174 - Brister med tvåfaktorsautentisering med NikkaIT-säkerhetspodden

- #175 - IEs uppgång och fallIT-säkerhetspodden

- #176 - Zero day exploits i gråzonenIT-säkerhetspodden

- #177 - Etiken på internet 1/3IT-säkerhetspodden

- #178 - Bot Roast och Jeanson James AnchetaIT-säkerhetspodden

- #179 - Torbjörn Andersson - teknisk innovation vs cyberhotIT-säkerhetspodden

- #180 - Etiken på internet 2/3IT-säkerhetspodden

- #181 - Beyond the hype - riktiga IAM utmaningarIT-säkerhetspodden

- #182 - Svenskarna är naiva med Mikael WesterlundIT-säkerhetspodden

- #183 - Etiken på internet 3/3IT-säkerhetspodden

- #184 - Martin Mazur om DevSecOpsIT-säkerhetspodden

- #185 - Digital affärsriskIT-säkerhetspodden

- #186 - Profet, charlatan eller säkerhetsguru?IT-säkerhetspodden

- #187 - Rullande säkerhetIT-säkerhetspodden

- #188 - Det frivilliga dataläckagetIT-säkerhetspodden

- #189 - SMS - hur säkert är det egentligen?IT-säkerhetspodden

- #190 - Att genomföra förändringIT-säkerhetspodden

- #191 - Det nya valsystemetIT-säkerhetspodden

- #192 - Är Krypto-istiden här?IT-säkerhetspodden

- #193 - AI som hjälper hackarnaIT-säkerhetspodden

- #194 - IT Security Insights 2023IT-säkerhetspodden

- #195 - Mytomspunna Threat huntingIT-säkerhetspodden

- #196 - Sjukhuset som havererade i hettanIT-säkerhetspodden

- #197 - Du sköna nya uppkopplade världIT-säkerhetspodden

- #198 - Det riktade cyberkriget mot SverigeIT-säkerhetspodden

- #199 - DORA med Björn SjöholmIT-säkerhetspodden

- #200 - Avsnitt 200IT-säkerhetspodden

- #201 - NIS2 med Conny LarssonIT-säkerhetspodden

- #202 - Chelsea ManningIT-säkerhetspodden

- #203 - X-Force och kvantteknikIT-säkerhetspodden

- #204 - Hotelldöden och Evil TwinIT-säkerhetspodden

- #205 - Storytelling med Magnus CarlingIT-säkerhetspodden

- #206 - Början på Splinternet?IT-säkerhetspodden

- #207 - Cyberakademin för landets skolorIT-säkerhetspodden

- #208 - Googles krig mot CryptbotIT-säkerhetspodden

- #209 - Digitala identiteter. Vad hände?IT-säkerhetspodden

- #210 - Dataläckans orsakerIT-säkerhetspodden

- #211 - Cyber Warfare and Russian Cyberspace Operations in UkraineIT-säkerhetspodden

- #212 - Om att förmedla budskapet med Lasse LarssonIT-säkerhetspodden

- #213 - OSINT med Chris RobertssonIT-säkerhetspodden

- #214 - Underbarnet som blev charlatanIT-säkerhetspodden

- #215 - Är IPv6 värt det?IT-säkerhetspodden

- #216 - Japan och Kinas relationIT-säkerhetspodden

- #217 - Attacken mot Umeå kommunIT-säkerhetspodden

- #218 - Vesna PrekopicIT-säkerhetspodden

- #219 -The death of email?IT-säkerhetspodden

- #220 - Ryska Google YandexIT-säkerhetspodden

- #221 - Artificiell intelligens och maskininlärningIT-säkerhetspodden

- #222 - Sverige, sämst i norden?IT-säkerhetspodden

- #223 - PCI DSS med Karl-HenrikIT-säkerhetspodden

- #224 - JOA om mindre företags utmaningarIT-säkerhetspodden

- #225 - Är vi redo för Copilot?IT-säkerhetspodden

- #226 - Maskerade siterIT-säkerhetspodden

- #227 - NIS2 för små företag med OneMore SecureIT-säkerhetspodden

- #228 - Resan kring Chat Control 2.0IT-säkerhetspodden

- #229 - Ökat hot under julenIT-säkerhetspodden

- #230 - De goda nyheternaIT-säkerhetspodden

- #231 - Klarar Bitcoin inflationen?IT-säkerhetspodden

- #232 - Kan elektronisk fotboja vara något?IT-säkerhetspodden

- #233 - Attack mot satelliterIT-säkerhetspodden

- #234 - "En önskan att göra gott"IT-säkerhetspodden

- Extra! Missa inte IT-säkerhetspoddens live-poddIT-säkerhetspodden

- #235 - Attacken mot Norsk HydroIT-säkerhetspodden

- #236 - Historien om Ada LovelaceIT-säkerhetspodden

- #237 - Livepodden "Vad var det ÖB sa?"IT-säkerhetspodden

- #238 - en biljett, tack!IT-säkerhetspodden

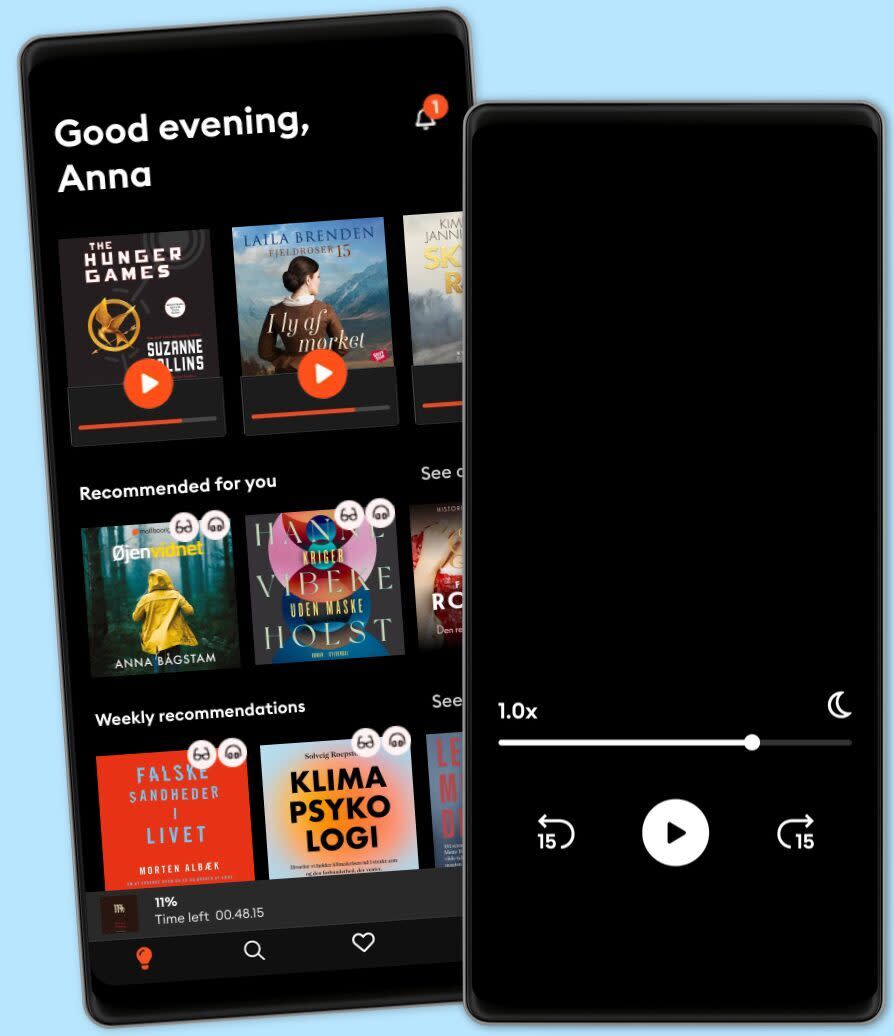

Lyt når som helst, hvor som helst

Nyd den ubegrænsede adgang til tusindvis af spændende e- og lydbøger - helt gratis

- Lyt og læs så meget du har lyst til

- Opdag et kæmpe bibliotek fyldt med fortællinger

- Eksklusive titler + Mofibo Originals

- Opsig når som helst

Brugbare links

Sprog og region

Dansk

Danmark